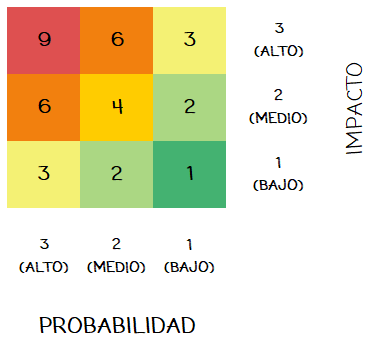

En esta actividad voy a investigar en uno de los portales españoles que informan sobre ciberamenazas, el Centro Criptológico Nacional , dentro del cual me centraré en el apartado de vulnerabilidades . En este apartado, hay un buscador de vulnerabilidades en el cual podemos seleccionar una serie de fabricantes, de los cuales, solo afectaría a mi aula de informática el fabricante Microsoft, sobre el cual hay 2084 diferentes vulnerabilidades que podrían afectarle. Si buscamos el nivel de alerta en el CCN, nos proporciona un artículo con los distintos tipos de alerta y su explicación: Sin embargo, para saber a qué nivel de alerta de ciberamenazas se encuentra España, he tenido que consultarlo en INCIBE , que me ha proporcionado la siguiente información, que, como podemos observar, sitúa a España en un nivel de alerta bajo: